DEFCON: Hackeando autos y vehículos no tripulados

DEFCON, la conferencia que tradicionalmente se desarrolla después de BlackHat en Las Vegas, comenzó con dos charlas muy particulares, una relacionada al hackeo o alteración del funcionamiento normal de autos y la otra al funcionamiento de los vehículos no tripulados; y como estos podrían ser engañados. Esta no es una tendencia nueva ya que han habido en ediciones anteriores de la conferencia presentaciones similares, con la salvedad que la información de cómo hacerlo no había sido liberada hasta ahora. En el presente post describiremos ambas presentaciones y la importancia de tener este tipo de investigaciones muy en cuenta a medida que la tecnología avanza a campos tan críticos como son los vehiculos, ya sean tripulados o no.

Adventures in Automotive Networks and Control Units

La presentación del célebre Charlie Miller y su compañero Chris Valasek comenzó por detallar las razones por las cuales realizaron esta investigación, entre ellas se destacan el descubrimiento de nuevos ataques conforme nuevas tecnologías se agregan a los autos, brindar información y herramientas a la comunidad para así promover que se investigue sobre estas temáticas y por último lo divertido de “hackear” autos.

Luego procedieron a detallar la cantidad de problemas con los que se encontraron al jugar con los sensores y sistemas de control del auto. Uno de ellos fue intentar acceder a los sistemas de control, e incluso el choque del auto en cuestión contra el garage de Charlie Miller a causa de que los frenos fallaran como consecuencia de su investigación.

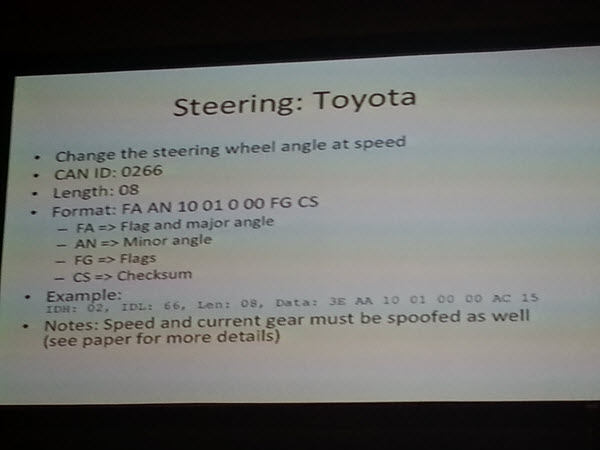

Una vez sorteados los problemas, e interpretado el lenguaje de comunicación de los sensores, fueron capaces de desarrollar una serie de herramientas que les permitieron leer y escribir información al sistema de control del auto. Aquí fue cuando comenzaron las demostraciones, donde se observaba que eran capaces de poder manipular el velocímetro sin que el auto estuviera en movimiento, mover el volante mientras conducían o incluso deshabilitar los frenos aunque se apretara el pedal.

A modo de cierre, los presentadores indicaron que a raíz de este tipo de modificaciones puede existir un riesgo para los pasajeros y es por eso que creen muy importante el diálogo sobre estas tecnologías y los recaudos que deben tener en cuenta los fabricantes.

Hacking Driverless Vehicles

El presentador, cuyo nickname es Zoz, mostró inicialmente la gran cantidad de UAVs (Unmmanned Aerial Vehicle) y UGVs (Unmanned Ground Vehicle) que existen en la actualidad y algunas fallas que fueron explotadas en el pasado. Un ejemplo de esto fue un avión militar no tripulado de los Estados Unidos que en territorio extranjero fue forzado a aterrizar en una pista haciéndole creer que se trataba de su base por medio de la utilización de un jammer (bloqueador de señal).

Luego comenzó a describir como es que funcionan los diversos sensores de los vehículos no tripulados y las fallas de diseño que poseen. Un ejemplo de estos son los sensores de los autos que al encontrarse con usa superficie que refleja la señal emitida suele interpretar ese espacio como vacío (es decir un pozo). Esto es muy problemático ya que existen diversos escenarios en los que estos equipos puedan encontrarse frente a estas circunstancias (lluvia, basura en la calle, etc).

A modo de conclusión, el presentador mostró una lista de posibles mejoras a estos sistemas e invitó, como es costumbre, a los asistentes a aportar lo que puedan a este tipo de proyectos. No falta mucho tiempo para que se comiencen a vender autos no tripulados, es por eso que es vital que los puntos débiles de dichos sistemas sean corregidos cuanto antes.

En fin, parece haberse vuelto tendencia atacar a dispositivos cotidianos y no restringirse a los equipos o infraestructuras informáticas habituales. Incluso el día de mañana un investigador español dará una presentación sobre la misma temática, por lo que les recomendamos mantenerse alerta a nuestra publicaciones y a la cuenta de Twitter oficial de ESET Latinoamérica.